Описание

С каждым годом корпоративные сети подвергаются большему числу угроз. Утечки данных, атаки через скомпрометированные устройства, попытки несанкционированного доступа – всё это стало реальностью, с которой сталкиваются компании разных масштабов и отраслей. Для эффективного контроля подключений предприятия используют специализированные NAC-системы (Network Access Control). Без них невозможно гарантировать устойчивую защиту, а для организаций, работающих с чувствительной информацией, – обеспечить соблюдение нормативных требований.

Имея более чем 30-летний опыт разработки телекоммуникационного оборудования, мы создали собственную систему контроля сетевого доступа NAICE, учитывающую практику эксплуатации и требования российских заказчиков. Она находит применение в корпоративных организациях, на промышленных предприятиях, в банковском, операторском и государственном секторах.

Ознакомьтесь подробнее с решением, его функциями, способами установки и настройки в дизайн-гайде.

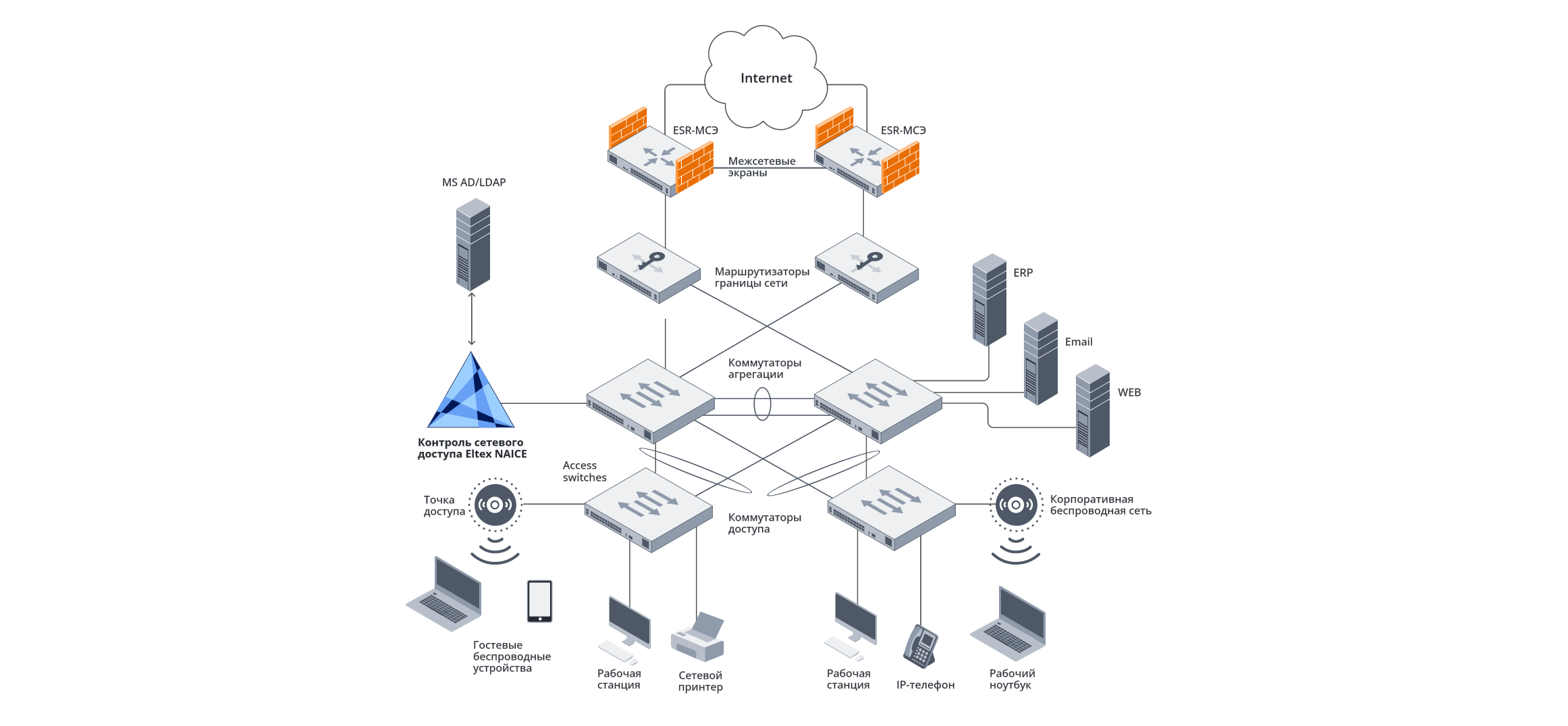

Архитектура решения

NAICE – это программное обеспечение, которое комплексно закрывает задачу управления доступом: от организации подключений пользователей к Wi-Fi или Ethernet сети до контроля прав администраторов.

Решение совместимо с оборудованием Eltex и других производителей. Также поддержана работа с отечественными операционными системами Astra Linux и RedOS, что даёт возможность применять NAICE в инфраструктурах с требованиями к российскому происхождению ПО.

Управление сетью и единый веб-интерфейс

Управление осуществляется через удобный и интуитивно понятный веб-интерфейс. Базовая настройка включает добавление сетевых устройств и профилей, подключение источников идентификации, создание цепочек идентификации и профилей авторизации, а также разработку политик доступа.

Интерфейс поддерживает русский и английский языки, содержит встроенную документацию, что сокращает время обучения персонала и упрощает внедрение системы.

Аутентификация и авторизация пользователей по протоколу RADIUS

В основе архитектуры лежит клиент-серверный протокол RADIUS (стандарт 802.1x) с поддержкой EAP-PEAP, PAP, MSCHAPv2 и EAP-TLS. Он обеспечивает полный цикл аутентификации, авторизации и учёта действий пользователей (AAA).

Для устройств, не поддерживающих 802.1X, предусмотрен метод MAC Authentication Bypass (MAB) – аутентификация на основе MAC-адресов.

NAICE интегрируется с внутренними базами данных и внешними источниками идентификации Microsoft Active Directory и OpenLDAP, что позволяет использовать существующие корпоративные базы учётных записей без необходимости их дублирования. Политики доступа автоматически применяются при изменении статуса клиента. Так, увольнение и исключение сотрудника из базы данных автоматически лишает его прав на использование сетевых ресурсов.

Аутентификация и авторизация администраторов по протоколу TACACS+

Система также поддерживает протокол TACACS+, предназначенный для централизованной аутентификации администраторов, контроля их прав доступа и учёта выполняемых действий. Его ключевое преимущество – централизованная аутентификация и авторизация, которые обеспечивают гибкое управление правами доступа. Администраторы могут создавать профили привилегий и правила, адаптированные под конкретные бизнес-задачи, используя как точные команды, так и шаблоны на основе регулярных выражений, что актуально для крупных инфраструктур с большим количеством устройств.

Протокол предоставляет возможности для детального аудита всех взаимодействий с сетевым оборудованием. Все действия администраторов журналируются и при необходимости уведомления о них отправляются в формате syslog на сторонний сервер. Так, если инженер изменил настройки маршрутизатора, коммутатора или другого оборудования система фиксирует, какая команда была введена, кем и в какое время. Это помогает оперативно восстановить хронологию действий и выявить проблему при её возникновении.

Гостевой доступ Captive portal

Для временного беспроводного подключения пользователей и гостей в NAICE предусмотрен сервис Captive Portal. Гостевой портал обеспечивает безопасное подключение сторонних устройств и помогает ограничить их доступ к изолированным сегментам сети.

Авторизация новых клиентов выполняется по SMS, через внутреннюю базу данных, а также с использованием внешних каталогов. При выборе SMS-авторизации предусмотрена интеграция с любыми SMS-шлюзами для отправки одноразовых кодов. Администраторы могут задавать время действия учётной записи гостя для повторной авторизации. С помощью встроенного конструктора веб-страниц портал можно оформить в соответствии с фирменным стилем компании.

Такой механизм удобен в крупных инфраструктурах с высокой динамикой посетителей, например, в аэропортах. Пассажиры получают доступ к Wi-Fi по SMS, срок действия учётной записи ограничен временем пребывания в зоне действия сети, а все корпоративные и служебные сегменты остаются полностью изолированными. Это позволяет обеспечить удобство для тысяч пользователей ежедневно без ущерба для безопасности внутренних ресурсов.

Отказоустойчивость системы

Так как NAICE является критически важным элементом инфраструктуры, особое внимание уделено отказоустойчивости. Система поддерживает работу в режиме Active-Active (1+1): если один сервер выходит из строя, второй мгновенно берёт на себя его функции.