Введение

Каждый день в корпоративных сетях кипит жизнь: работают сотни и тысячи устройств по проводным и беспроводным каналам. К ним добавляется непрерывный поток новых подключений: рабочие станции сотрудников, беспроводные точки, сетевое оборудование, смартфоны гостей, IoT-датчики, серверы и т. д.

В этом потоке администраторы должны обеспечить максимальную безопасность инфраструктуры и быстро решать задачи доступа. Нужно чётко понимать, «кто есть кто», и быть уверенным, что подключение к важным ресурсам получают только доверенные устройства.

В материале вы узнаете, как система NAICE помогает навести порядок с доступами в корпоративной сети и облегчить жизнь работу администраторов.

Для всех доступов в сеть

NAICE – единый центр контроля за проводными и беспроводными подключениями в корпоративной сети, разработанный компанией Eltex. Это современная система доступа, которую мы активно развиваем, добавляя новые возможности с каждым новым релизом. NAICE – мультивендорная система, совместимая с оборудованием различных производителей. Она объединяет инструменты:

- для аутентификации и авторизации пользователей и устройств;

- их проверки на соответствие политикам безопасности;

- динамического назначения прав подключения к ресурсам сети;

- управления доступом администраторов к сетевому оборудованию.

Система включена в Единый реестр российского ПО и поддерживает работу на отечественных операционных системах Astra Linux и RedOS, может работать в инфраструктурах, чувствительных к происхождению оборудования и ПО.

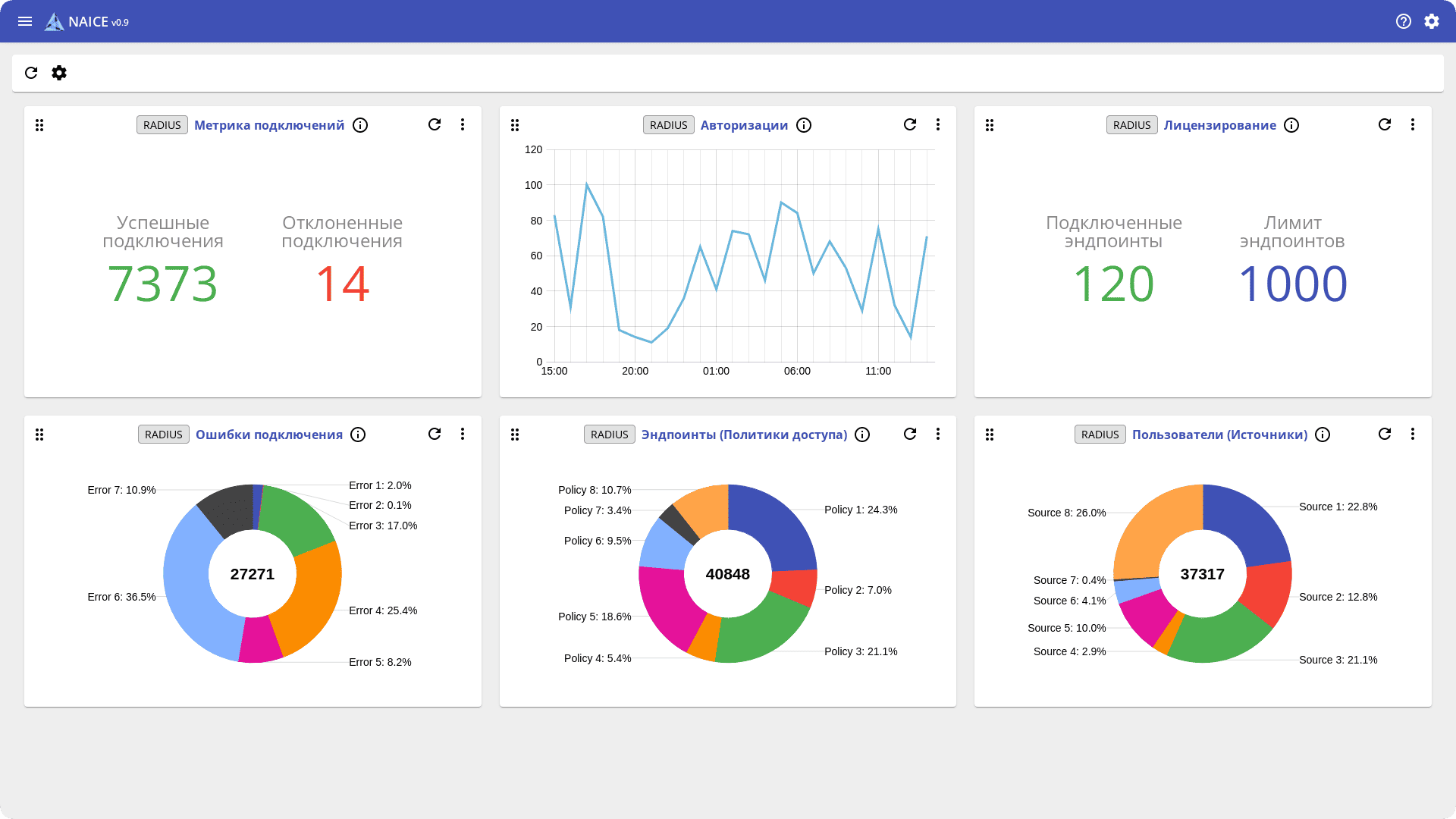

Единый интерфейс для управления всеми подключениями

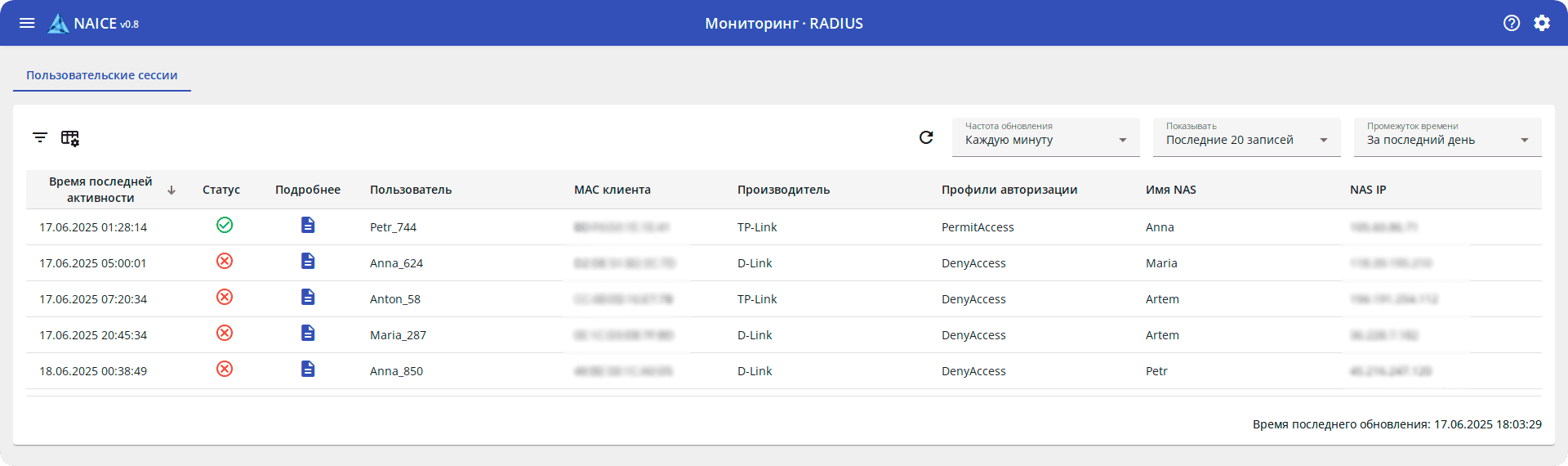

Централизованный мониторинг через веб-интерфейс предоставляет администраторам полную картину сетевых подключений в режиме реального времени. В нём есть все необходимое для отслеживания подключений к сети: что происходит в данный момент и где могут быть проблемы.

Одновременно с этим NAICE умеет гибко управлять подключениями. Администраторы могут настраивать детальные политики и различные сценарии регистрации для каждой группы пользователей или типа устройств.

База для AAA

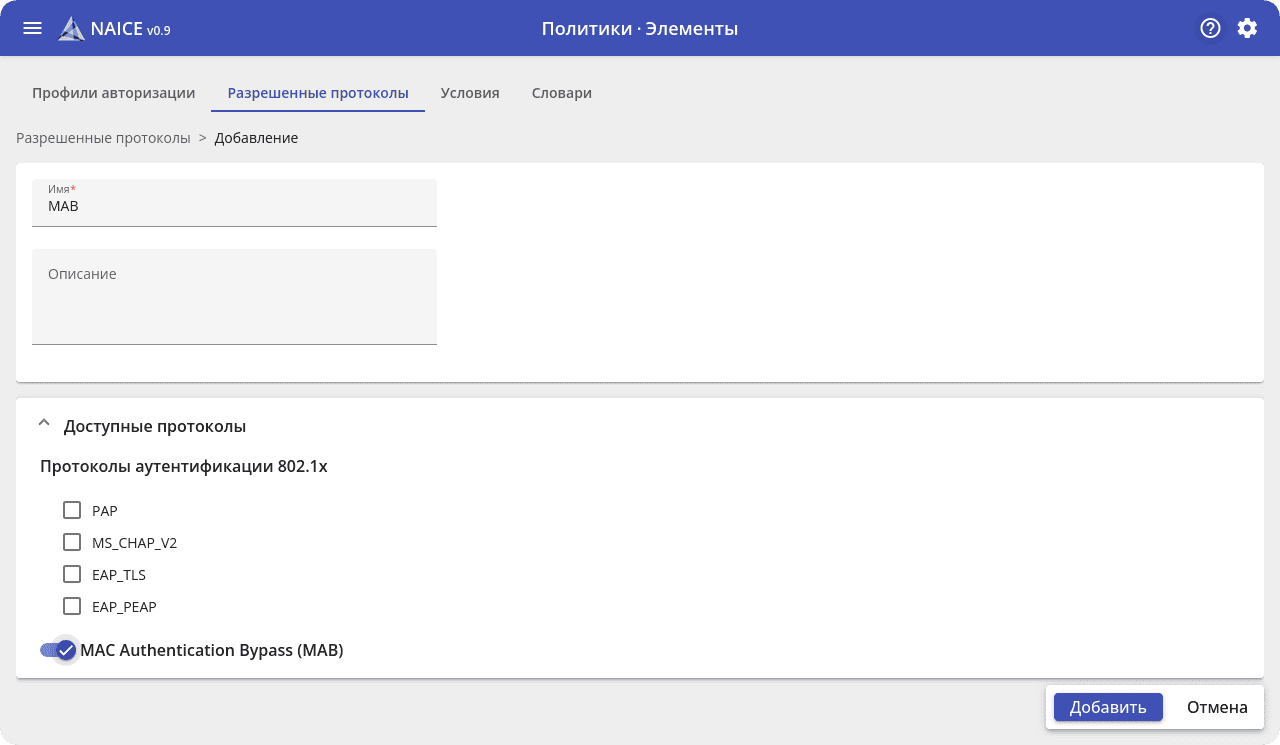

В NAICE мы заложили прочный фундамент из проверенных инструментов и отраслевых стандартов.

В основе – протокол для аутентификации, авторизации и учёта 802.1x (RADIUS) с поддержкой методов EAP-PEAP, PAP, MSCHAPv2. Также авторизация может производиться на основе MAC-адресов (MAB) для устройств, не поддерживающих 802.1x, и EAP-TLS с помощью цифровых сертификатов, интегрированных через удостоверяющий центр MS CA.

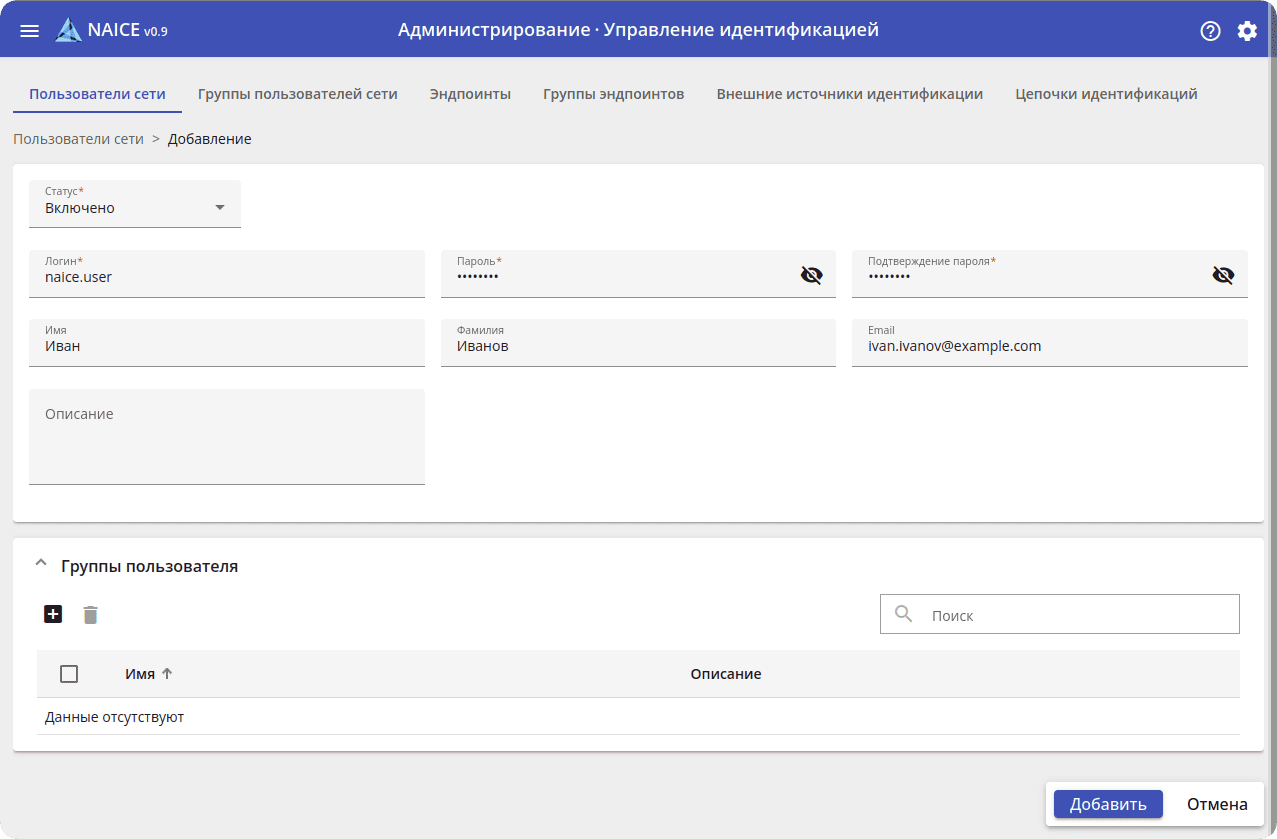

Источники данных

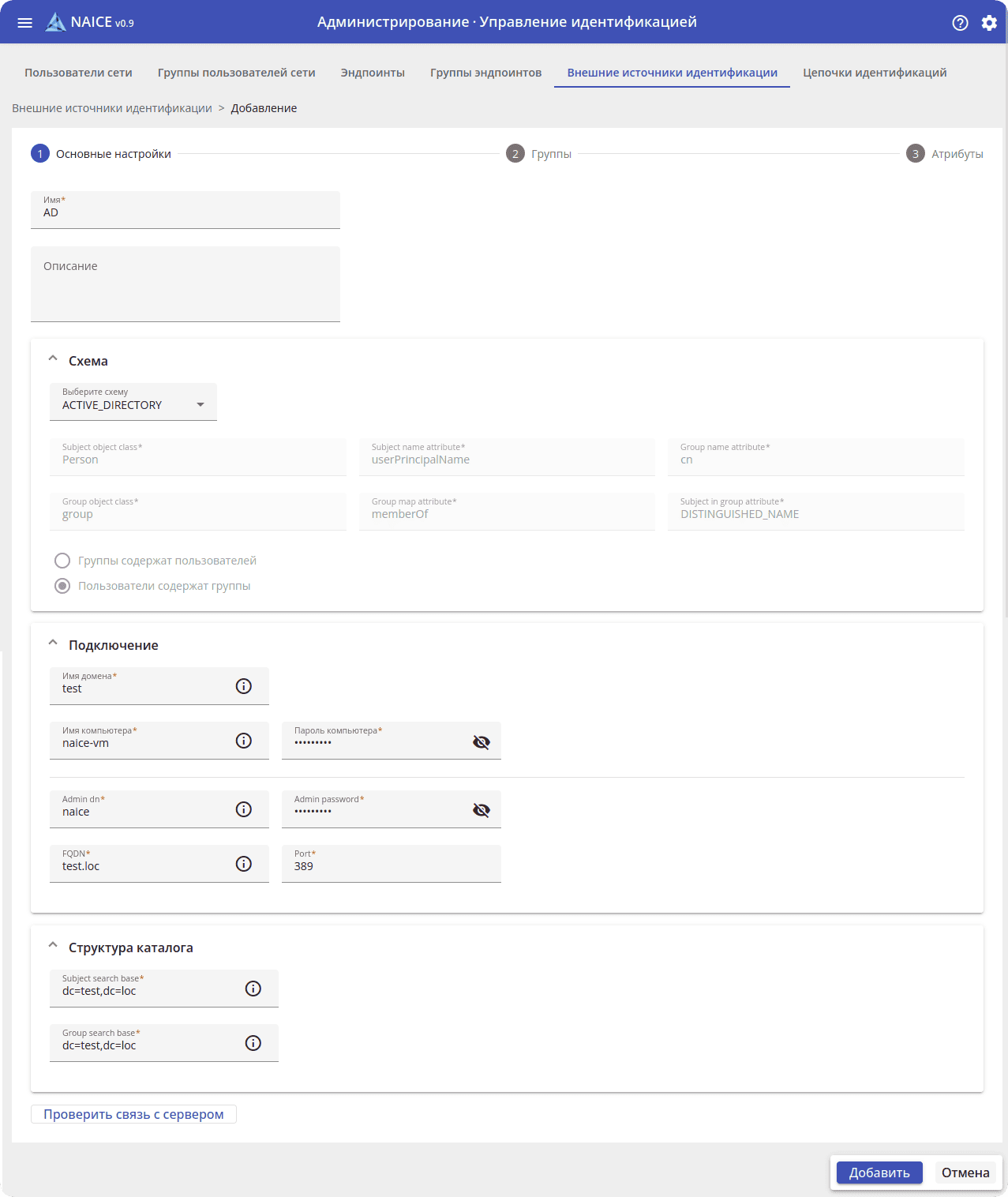

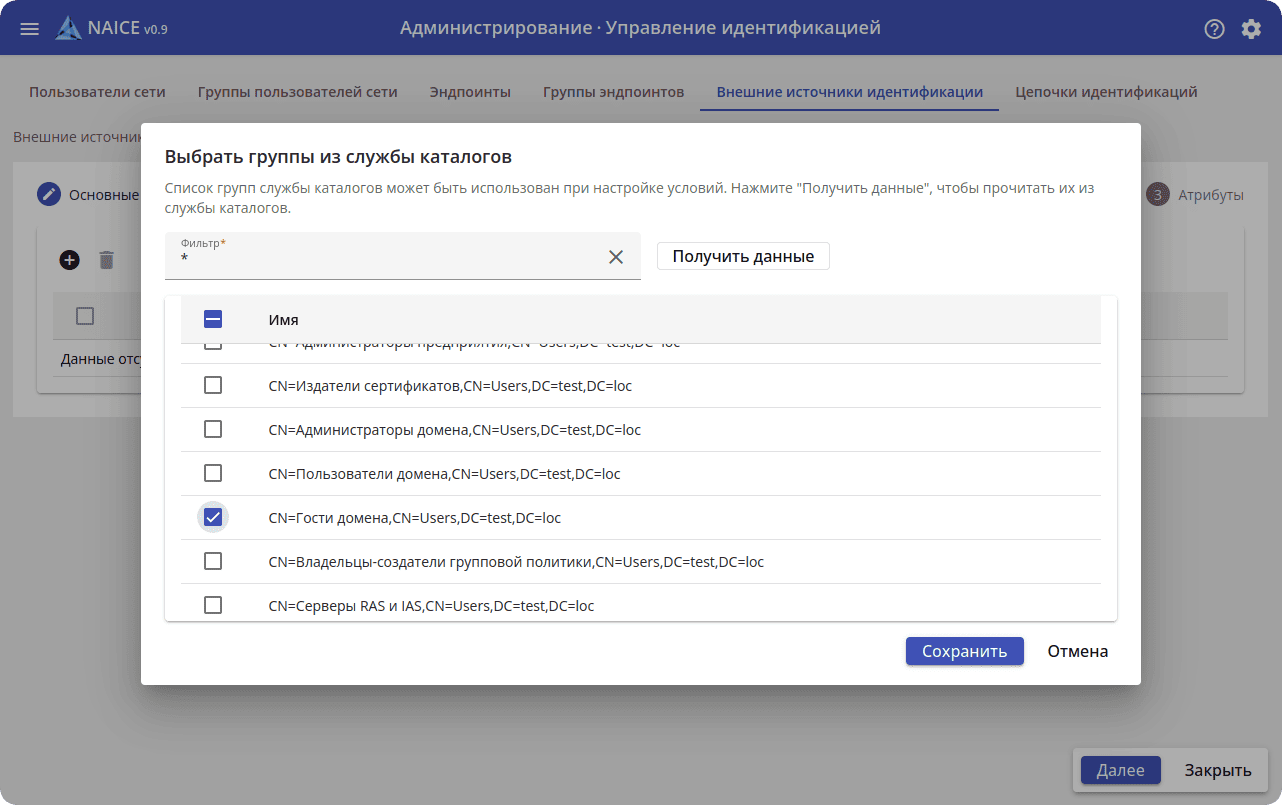

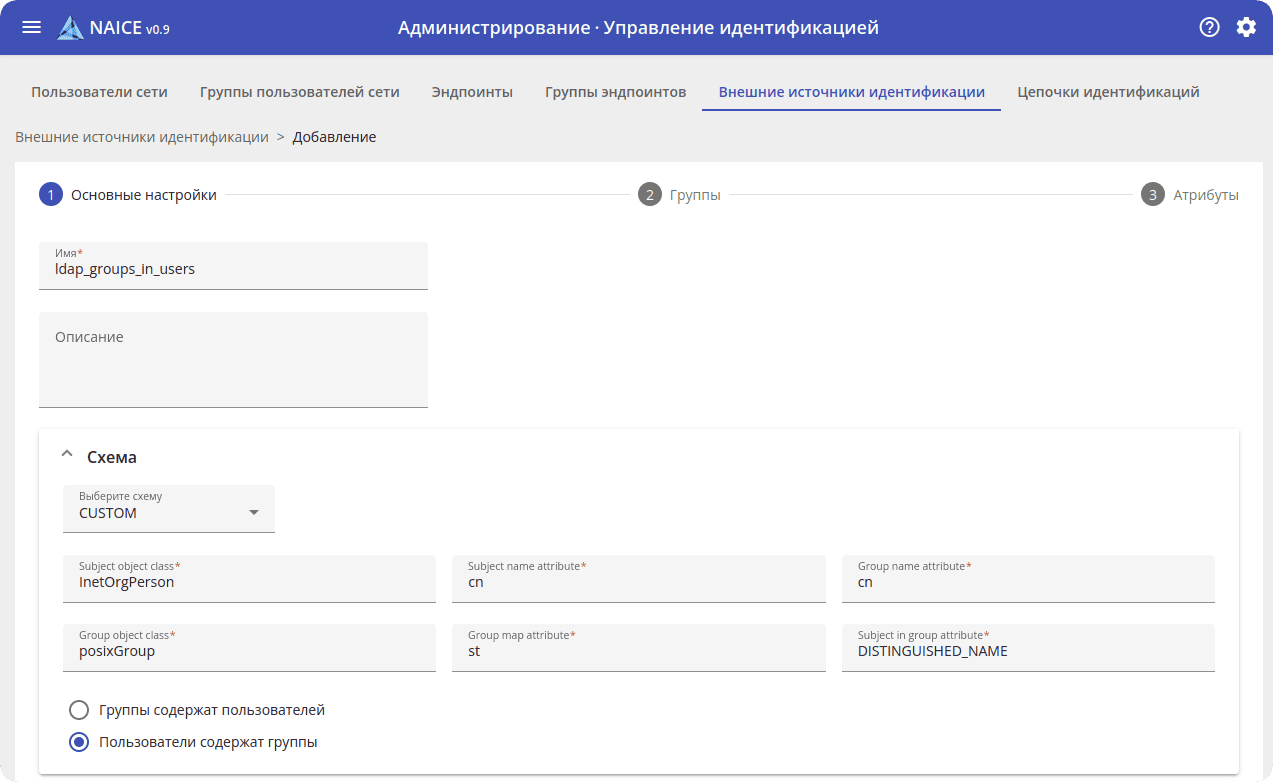

Помимо локальной базы пользователей, NAICE взаимодействует с внешними источниками идентификации MS Active Directory и OpenLDAP. Это позволяет использовать существующие корпоративные базы для управления доступами без необходимости дублировать учётные записи: система работает с корпоративными каталогами напрямую.

Пользователь авторизуется в сети привычным способом – через корпоративные учётные записи. NAICE получает информацию о его правах из внешнего источника и применяет соответствующие политики доступа. Это важно для крупных организаций, где могут быть тысячи учётных записей.

Сотрудники могут переходить между подразделениями, менять должности или увольняться. И администратору не нужно помнить об этих изменениях и менять данные в системе контроля доступа – все происходит автоматически на основе данных AD.

TACACS+: контроль вплоть до уровня команд

Доступ пользователей – это половина дела. Не менее важно контролировать действия тех, кто управляет критической инфраструктурой. Для этого NAICE имеет сервер TACACS+ собственной разработки, который обеспечивает аутентификацию и авторизацию администраторов сетевого оборудования.

Система логирует действия администраторов, гибко разграничивает права и списки доступных команд на оборудовании. Например, один может выполнять только команды мониторинга, другой – настраивать интерфейсы, третий – имеет полные права на оборудовании.

Каждая команда управления оборудованием сохраняется в лог с привязкой к конкретному администратору. При возникновении проблем можно точно отследить, кто, когда и что делал на каждом устройстве.

Подробно о функционале TACACS+ мы рассказали в ролике.

Доступ к сети для гостей

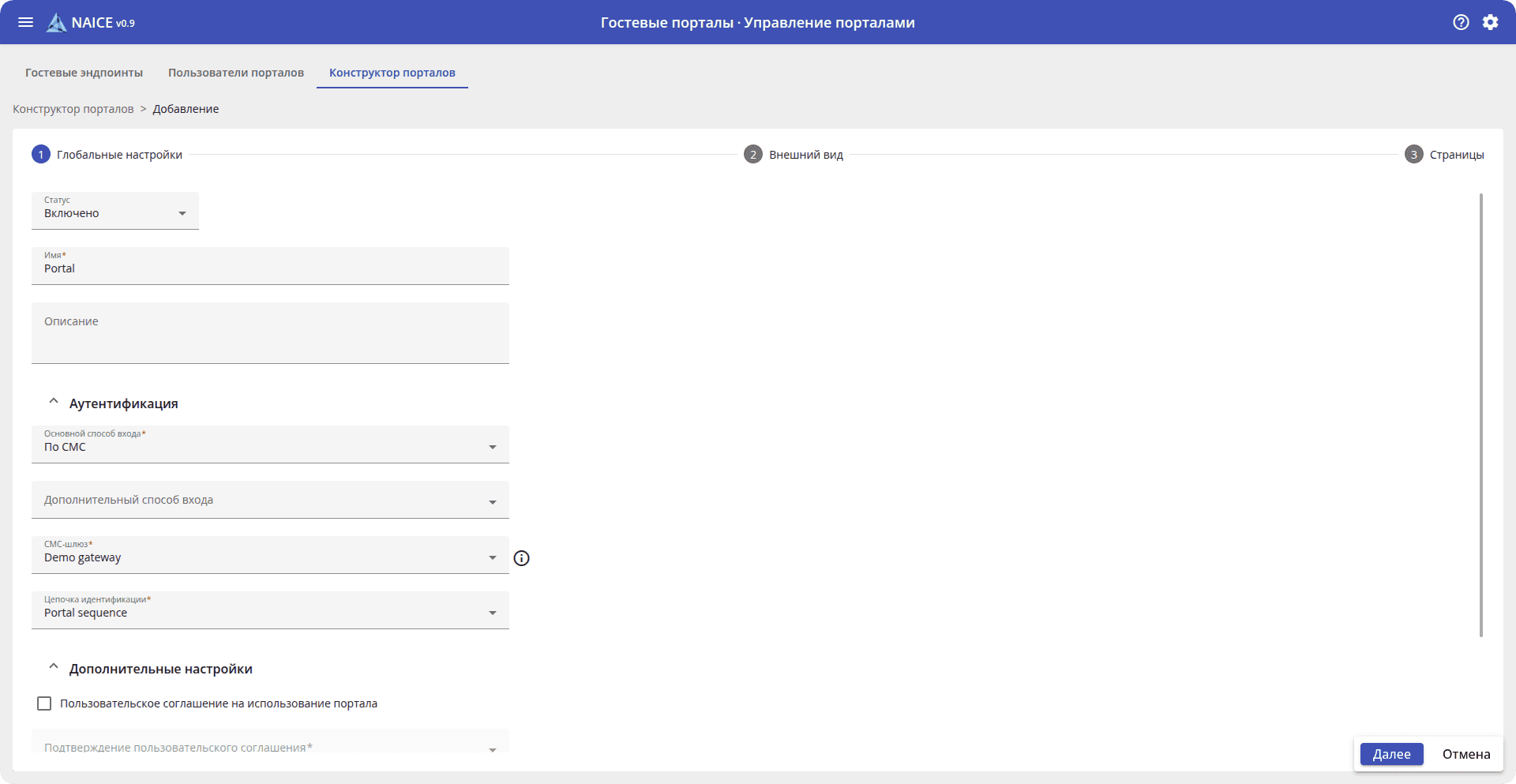

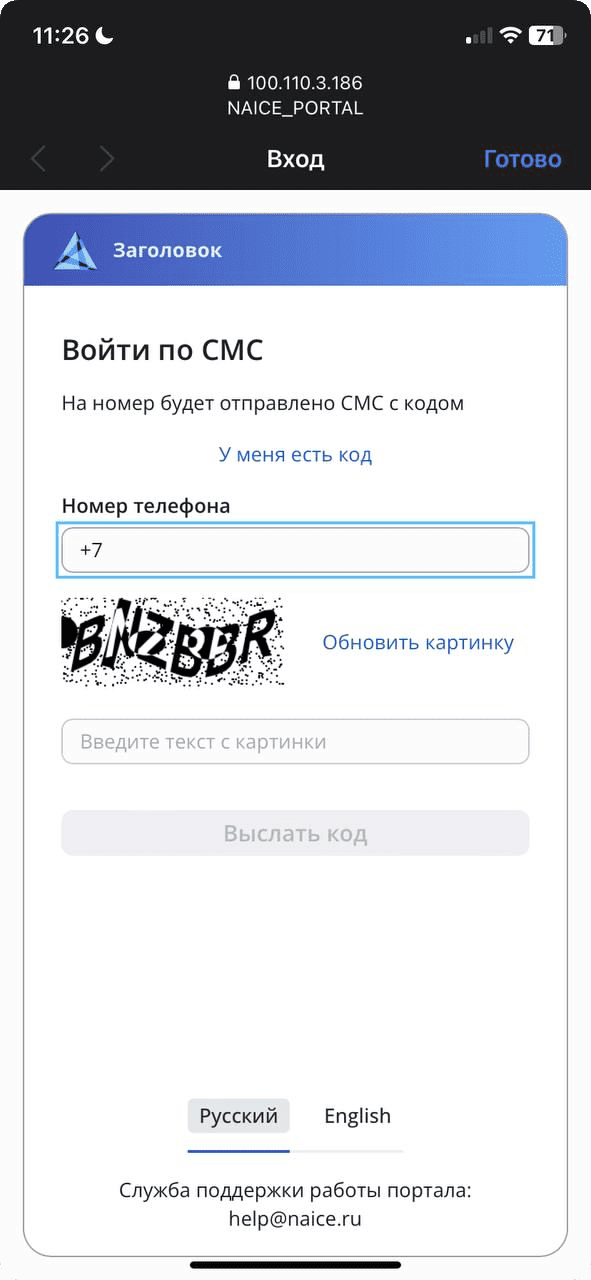

Как предоставить временный доступ к интернету гостям компании, выполнив требования законодательства по авторизации в открытых сетях? Начиная с версии 0.9 в NAICE доступен гостевой портал (Captive Portal) с авторизацией по SMS, LDAP, AD и внутренней базе данных.

Пользователь подключается к гостевой Wi-Fi сети, а NAICE перенаправляет на страницу авторизации. Вводится номер телефона, и пользователь получает SMS с кодом и входит в сеть. Легитимный гостевой доступ, изолированный от основной корпоративной сети, – для пользователей, полный контроль и отчётность – для администраторов.

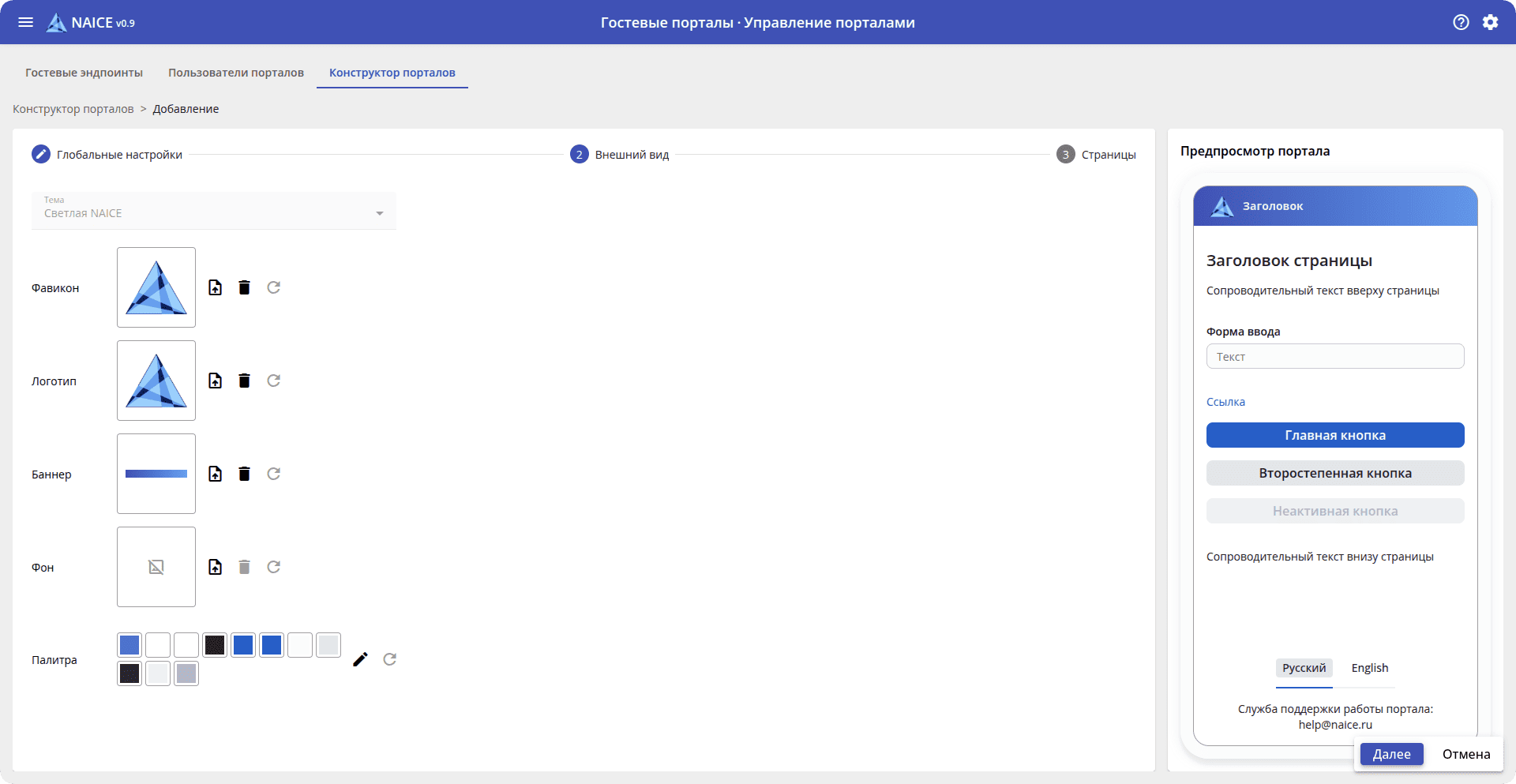

Встроенный конструктор порталов поможет настроить внешний вид страницы авторизации под корпоративный стиль компании, добавить логотип, изменить цветовую схему и персонализировать текст приветствия.

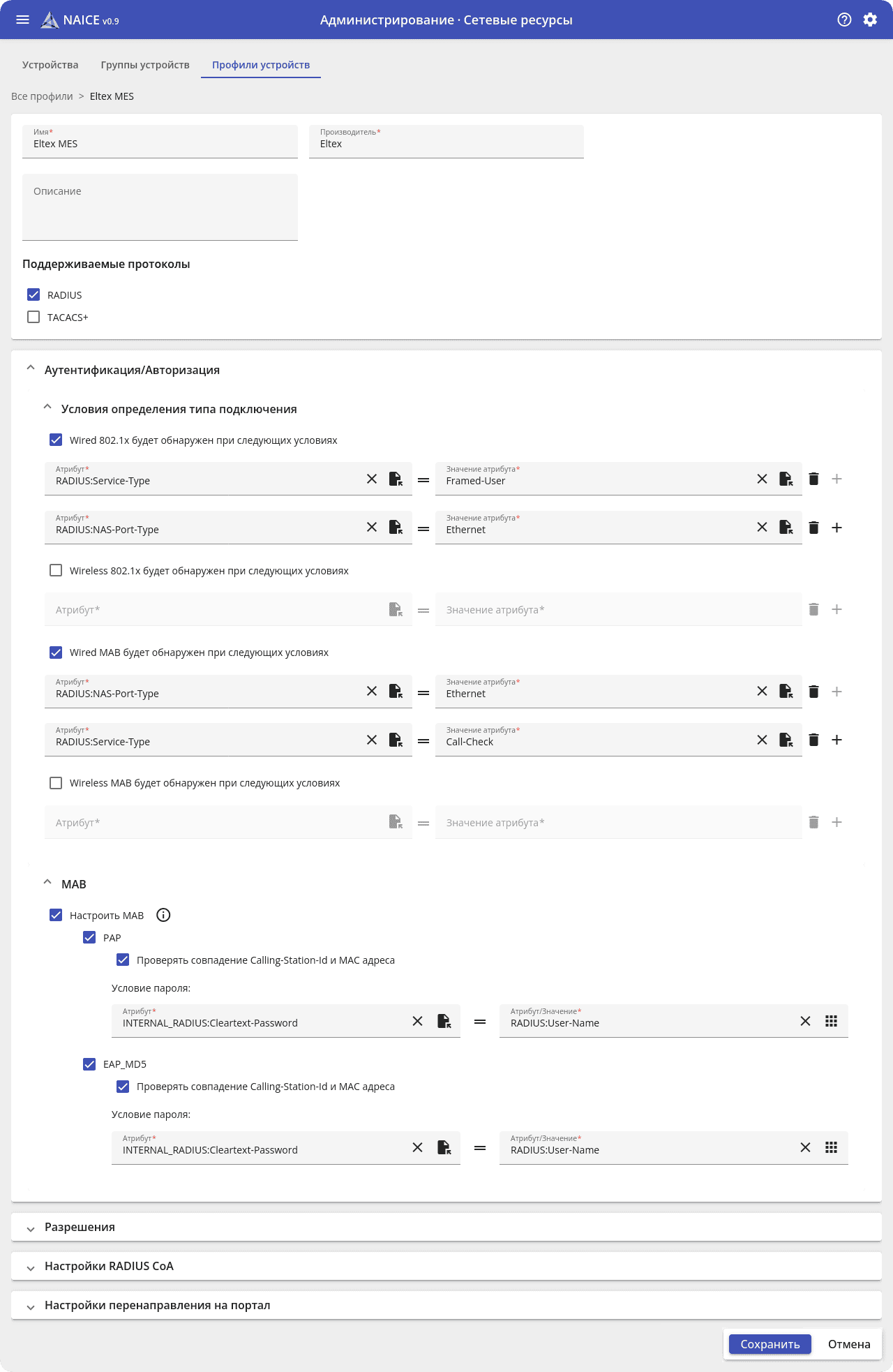

Профили и политики

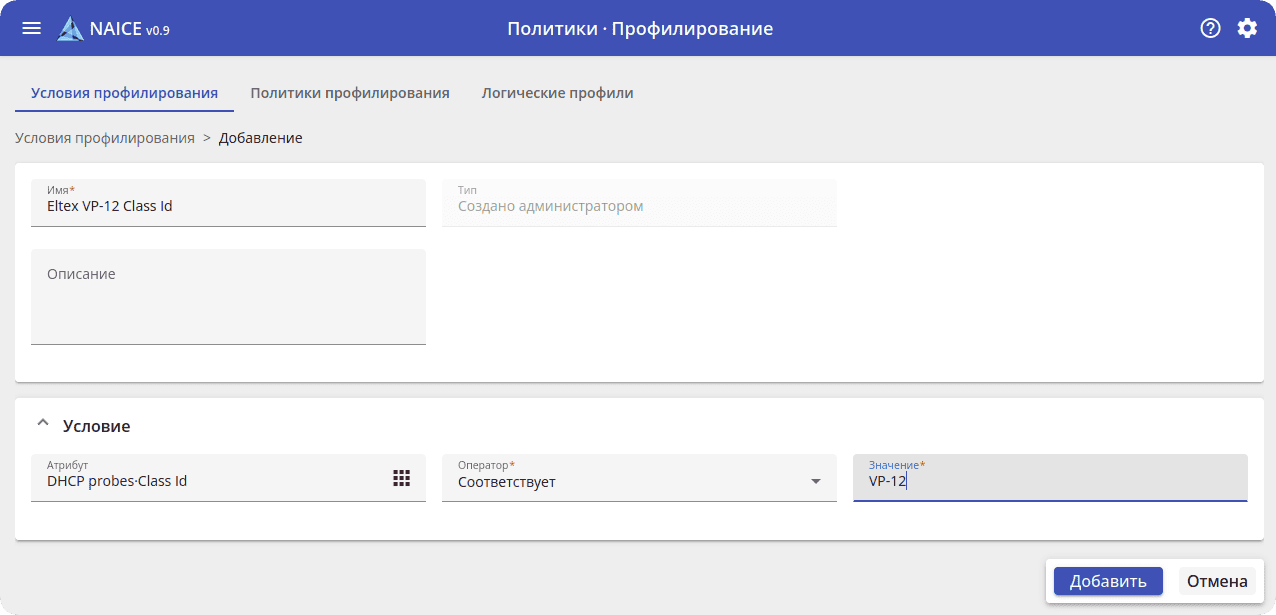

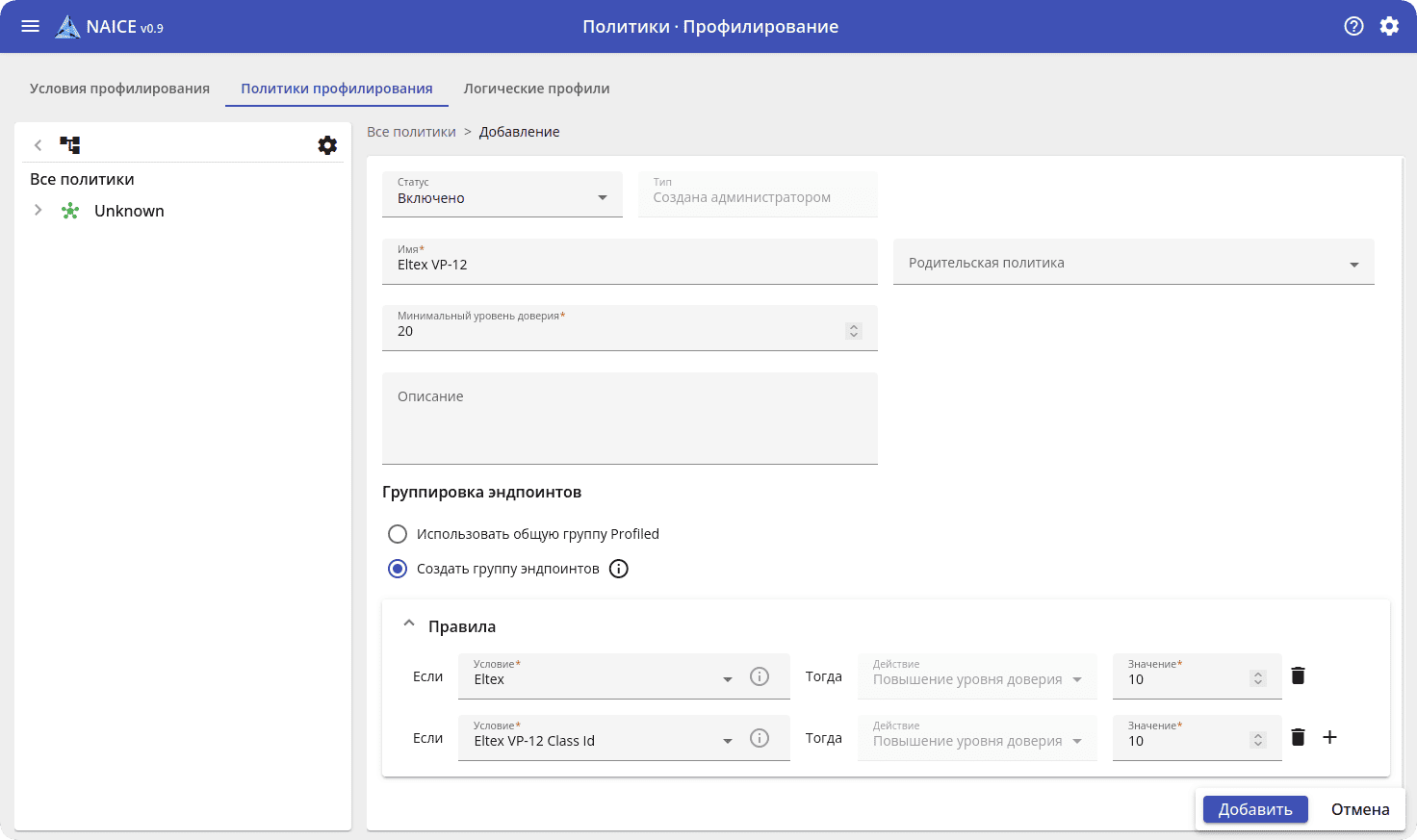

На основе профилирования NAICE определяет тип устройства по множеству критериев, в том числе по MAC-OUI или DHCP-пробам, автоматически применяет к нему соответствующую политику доступа и группу. Это позволяет системе понимать, что именно подключилось к сети – рабочая станция, телефон, маршрутизатор и т. д.

Политики задают «правила игры», определяющие поведение системы при запросе на доступ для каждого устройства и пользователя. NAICE включает политики RADIUS, TACACS+ и профилирования. Администратор единожды настраивает их, а NAICE самостоятельно распознаёт новые устройства и применяет к ним указанные политики: выделяет необходимые VLAN, устанавливает правила фильтрации (ACL) и предоставляет доступ согласно заданным условиям.

Высокая доступность

Система контроля доступа – критически важный элемент инфраструктуры. Её отказ может парализовать работу всей компании. В архитектуру NAICE заложена поддержка горячего резерва по схеме 1+1: если один из кластеров по какой-либо причине выходит из строя, второй мгновенно принимает на себя весь трафик без прерывания сервиса. В будущем для системы будет реализована поддержка резерва по схеме 1+1 Active-Active с балансировкой нагрузки в сторону NAICE.

Что в разработке

Разработка NAICE ведётся с учётом обратной связи от пользователей и анализа тенденций в области сетевой безопасности. Ближайшие планы:

- Развитие ролевой модели управления правами администраторов сети (RBAC). Вместо назначения конкретных разрешений будут использоваться роли с предопределёнными наборами прав.

- Интеграция с SIEM-системами. Обеспечит передачу событий безопасности в другие системы для централизованного анализа и корреляции с данными из других источников. Это позволит выявлять сложные атаки, которые затрагивают несколько компонентов инфраструктуры, и эффективно противостоять им.

- Журналирование действий пользователей. Фиксация операций для обеспечения аудита и расследования инцидентов безопасности.

Планы на 2026 год:

- Авторизация администраторов NAICE через MS AD/LDAP. Это упростит управление учётными записями и обеспечит единую точку аутентификации в корпоративной среде.

- Шифрование TLS для взаимодействия с MS AD. Это сделает передачу аутентификационных данных более защищенной.

- Динамическое изменение прав доступа без переподключения устройства (Radius CoA). Если пользователь нарушил политики безопасности или изменились его права в организации, ограничения будут применены немедленно.

- Поддержка личных устройств сотрудников для рабочих задач в корпоративной сети (BYOD). Разделение корпоративного и личного трафика, контроль доступа к корпоративным данным, соответствие политикам безопасности – все эти аспекты будут развиваться.

Как взять NAICE в бесплатный тест

Лучший способ понять, подходит ли NAICE для вашей инфраструктуры – взять систему в тест. Бесплатное тестирование даст ответы, насколько продукт соответствует текущим потребностям, какие есть ограничения, как продукт впишется в планы развития ИТ-инфраструктуры.

Как получить NAICE в тестирование:

- Откройте официальную документацию, скачайте и установитe NAICE согласно инструкции. Продукт будет работать в демо-режиме, весь функционал будет доступен.

- Для расширения тестового лицензирования за пределы демо-режима свяжитесь с сотрудниками коммерческого отдела. Позвоните по номеру +7 (383) 274-10-01 или напишите на почту eltex@eltex-co.ru. Подробнее о расширении тестового лицензирования можно посмотреть здесь.

Все вопросы, связанные с активным тестированием системы, можно направить в Service Desk. Информацию о поддержке вы можете посмотреть на странице документации.

В статье упоминается